Malware HiddenWasp Targetkan Sistem Linux. Perusahaan keamanan Intezer menemukan malware baru yang canggih bernama “HiddenWasp”, yang menargetkan sistem Linux. Malware HiddenWasp terdiri dari tiga komponen berbahaya yakni Rootkit, Trojan, dan malicious script.

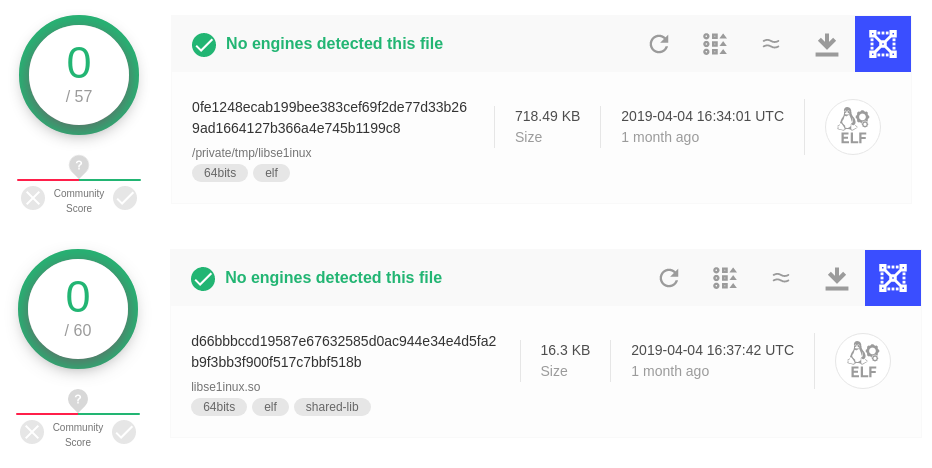

Server C&C dari HiddenWasp sendiri berada di perusahaan yang berbasis di Hongkong dan perintah dari malware berjalan secara otomatis. Apa yang membuat HiddenWasp cukup berbahaya saat ini adalah kenyataan bahwa ia memiliki tingkat deteksi nol di semua sistem perlindungan malware populer.

Tidak seperti ekosistem cybersecurity di Windows, ancaman terkait sistem Linux tidak sering dibahas secara mendetail. Baik karena tidak terdeteksi oleh mekanisme keamanan yang ditetapkan oleh perusahaan ataupun serangan dianggap tidak terlalu parah untuk dilaporkan secara luas oleh para peneliti keamanan.

Malware yang Berasal dari China

Nacho Sanmillan, peneliti keamanan dari Intezer mengatakan bahwa timnya menemukan beberapa koneksi dan persamaan dari HiddenWasp dengan beberapa malware Linux lainnya, menunjukkan bahwa beberapa kode HiddenWasp mungkin disalin dari sumber lain.

Ia juga menambahkan bahwa beberapa variabel di malware HiddenWasp menggunakan kode dari rootkit open source Azazel. Selain itu mereka menemukan tingginya jumlah persamaan string di malware tersebut dengan malware lain yang juga cukup populer, ChinaZ memperkuat kemungkinan bahwa pelaku di balik HiddenWasp mungkin telah mengintegrasikan dan memodifikasi beberapa implementasi MD5 dari malware Elknot yang pernah di-share di forum hacking Cina. Selain itu, Sanmillan juga menemukan koneksi antara HiddenWasp dan rootkit open-source Cina untuk Linux yang dikenal sebagai Adore-ng.

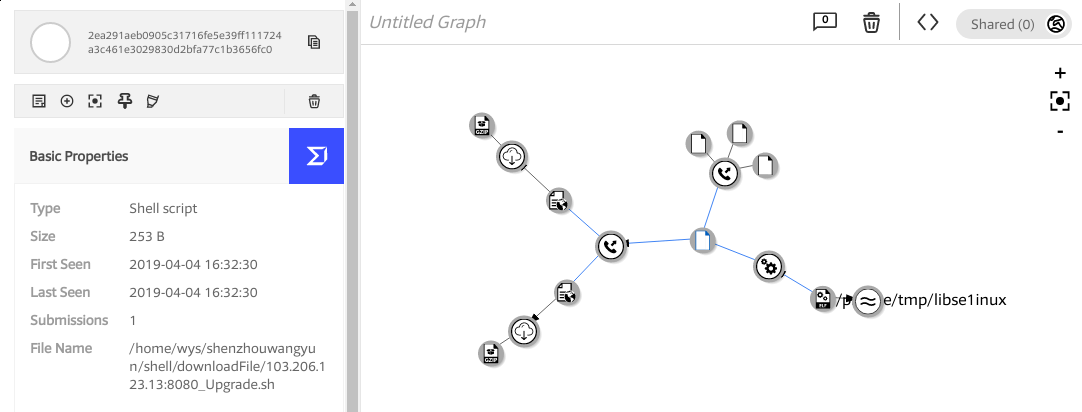

Sanmillan menambahkan pihaknya telah mengamati bahwa file [HiddenWasp] diunggah ke VirusTotal menggunakan path yang berisi nama perusahaan forensik berbasis di Tiongkok yang dikenal sebagai Shen Zhou Wang Yun Information Technology Co., Ltd. Selain itu, implan malware tampaknya di-host di server dari perusahaan hosting server fisik yang dikenal sebagai ThinkDream yang berlokasi di Hong Kong.

Cara Kerja HiddenWasp

Malware HiddenWasp Linux melibatkan script init yang berjalan untuk penyebaran malware. Skrip tersembunyi menggunakan username “sftp” dengan kata sandi yang di-hardocded dan menghapus versi malware yang lebih lama bila mesin tersebut sudah terinfeksi.

Selanjutnya, ia mulai mengunduh file arsip dari server yang berisi semua komponen termasuk rootkit dan trojan. Skrip juga mencoba untuk menambahkan binary trojan ke /etc/rc.local agar malware tetap berfungsi setelah reboot.

Namun, peneliti keamanan masih belum tahu vektor infeksi yang sebenarnya; mereka curiga bahwa malware ini menyebar dalam sistem yang sudah dikendalikan oleh para peretas sebelumnya. Jadi, bisa dikatakan bahwa HiddenWasp sedang digunakan sebagai payload sekunder. (yuyudhn/linuxsec)