LINUXSEC NEWS, Bug Hunter dapatkan Reward $8500 setelah Temukan Celah di Aplikasi Facebook Android – Baru-baru ini seorang bug hunter membuat dunia IT security terkagum atas temuannya. Ashley King, seorang multistack developer dan juga bug hunter menemukan celah yang cukup kritikal di aplikasi Facebook untuk Android.

Melalui tulisan di blognya, ia menguraikan bagaimana ia menemukan celah tersebut.

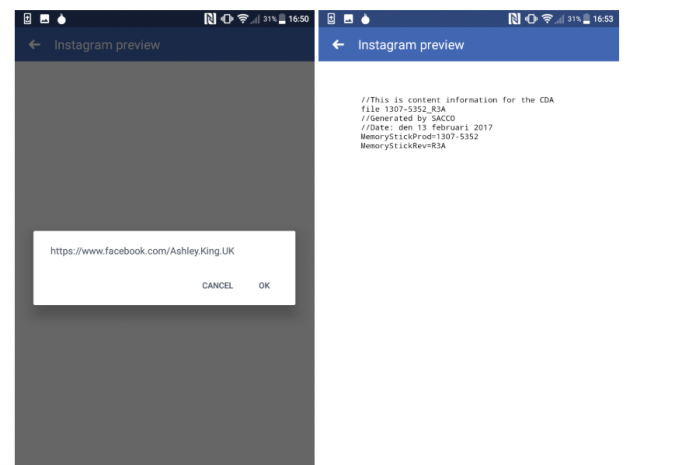

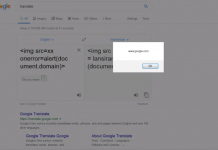

Celah yang dimaksud berapa pada komponen webview yang digunakan dalam aplikasi Facebook untuk Android. Kerentanan tersebut memungkinkan penyerang untuk mengeksekusi javascript dalam aplikasi Android hanya dengan mengklik satu tautan.

Ash King dapat mengeksekusi ini di tiga endpoint yang berbeda sebelum akhirnya menyimpulkan bahwa masalah utamanya adalah komponen webview, bukan hanya titik akhir yang dilaporkan. Setelah melaporkan ke tim keamanan Facebook mereka dengan cepat memperbaiki masalah ini dan penemuan Ash dihargai dengan $8500 di bawah Program Bug Bounty mereka.

Ada tiga celah yang dia temukan di aplikasi Facebook tersebut. Pertama, celah open redirect, kedua local file read, dan yang ketiga adalah XSS.

Ia menghabiskan waktu beberapa jam sebelum akhirnya “menyerah” karena tidak bisa menemukan bug lain. Ia sadar dengan hanya melakukan blackbox pentest dan tampa source code aplikasi Facebook, ia tidak mungkin bisa menggali lebih dalam. Akhirnya ia melaporkan temuannya tersebut ke Facebook. Berikut timeline nya.

Timeline

- Reported to Facebook – 30th March

- First Response – 4th April

- Confirmed Pathced – 13th April

- Bounty Recevied – 16th May

Dan berikut balasan dari Tim Security Facebook.

Your report brought to our attention that those endpoints can be invoked from any web page, which on its own would have quite a limited impact. The most impactful issue here would have been the local file disclosure in the UI. (which would require local access to the device to exfiltrate it)

However, a code review of the WebViews uncovered several other issues that could be chained with the bug reported by you. Those were related to the actual configuration and implementation of the WebView. Chained those could have allowed an attacker to invoke some internal endpoints of the application and access sensitive HTML5 APIs.

As per our bounty policy we are determining bounties based on the highest potential security risk. Since our internal investigation uncovered several deeper underlying issues here we are awarding you for those internal discoveries as well.

Selamat untuk Ash King atas penemuannya, dan semoga ini bisa menjadi inspirasi bagi para bug hunter tanah air. (yuyudhn/linuxsec)

- https://ash-king.co.uk/facebook-bug-bounty-09-18.html