Desktop KDE bisa Diretas tanpa Harus Membuka File Berbahaya. Baru-baru ini ditemukan celah pada KDE yang memungkinkan seorang peretas mengambil alih sistem target yang menggunakan desktop KDE, tanpa si target tersebut harus meng-klik payload yang dikirim.

KDE Plasma adalah DE open-source populer yang saat ini banyak digunakan dan menjadi default DE dari beberapa sistem operasi populer seperti Manjaro, Kubuntu, dan openSUSE.

Jika kamu adalah pengguna desktop KDE, untuk saat ini berhati-hatilah saat mendownload file dari internet karena baru-baru ini ditemukan bug di KDE yang memungkinkan peretas mengambil alih sistem milik korbannya tanpa harus menyuruh si korban membuka file tertentu.

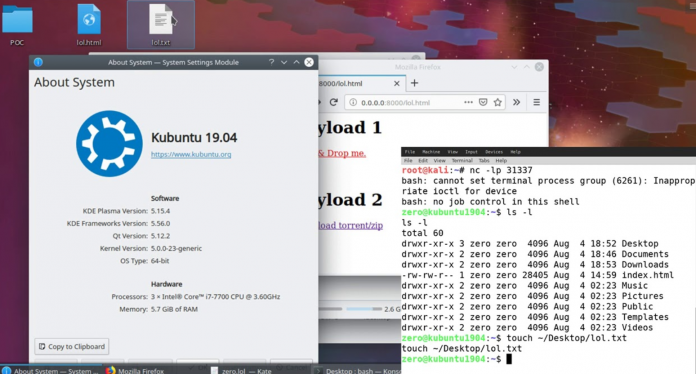

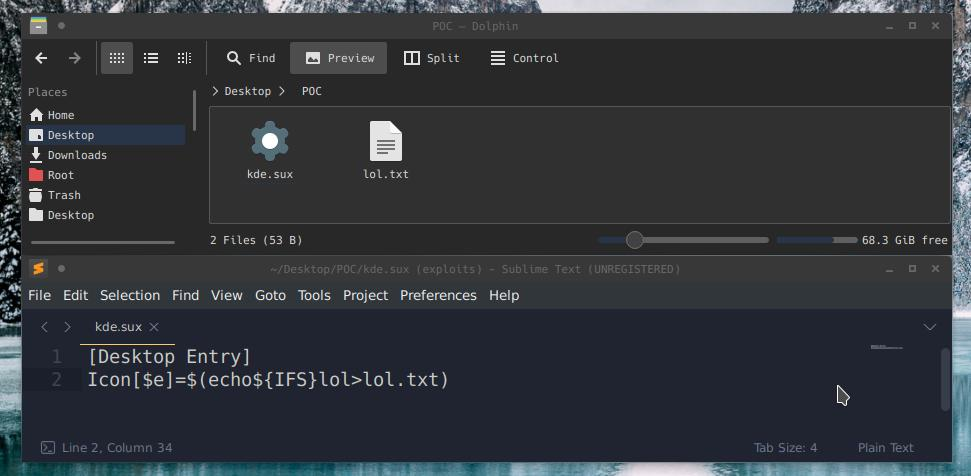

Dilansir dari The Hacker News, seorang peneliti keamanan Dominik Penner atau zer0pwn mengungkapkan bahwa exploit command injection bisa dilakukan pada desktop KDE karena KDE secara otomatis mengeksekusi file .desktop dan .directory setiap kita berada aktif di direktori tersebut.

Video dibawah ini menjelaskan bagaimana eksploit tersebut bekerja.

Terlihat bagaimana korban hanya perlu mengunduh arsip yang berisi file .desktop atau .directory, dan ketika korban mengekstrak file tersebut maka exploit akan berjalan. Selanjutnya file berisi payload tersebut akan mengeksekusi command yang dimasukkan pada [Desktop Entry]. Writeup lengkapnya kalian bisa baca disini:

Kerentanan ini menyerang paket KDE Framework 5.60.0 kebawah. Dan sampai saat ini belum ada patch dari tim KDE.

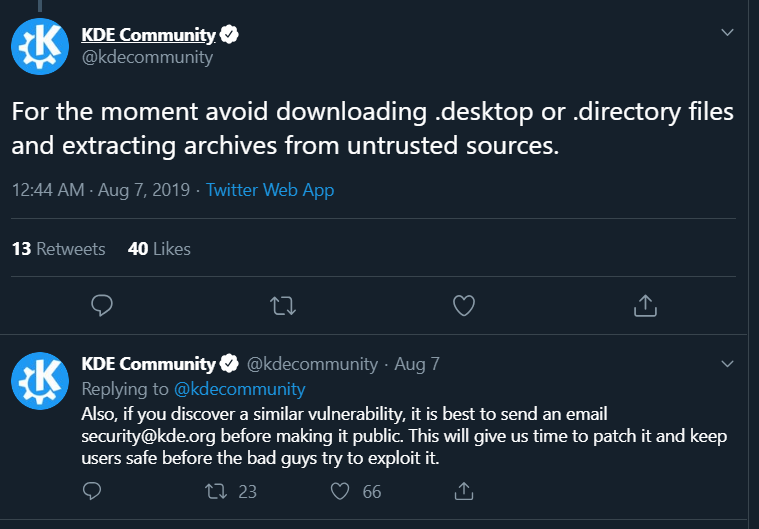

Melalui Twitter, pihak KDE sendiri agak menyayangkan tindakan Dominik Penner yang mempublikasikan temuannya tersebut sebelum melaporkan ke pihak KDE. Mereka juga menyarankan agar saat ini berhati-hati saat mendownload file dari internet, terutama file .desktop dan .directory.

Namun tampaknya saran tersebut – untuk tidak mengunduh file .desktop dan .directory – dibalas oleh Dominik Penner dalam sebuat twit dan menganggap pihak KDE tidak paham dengan kodingan mereka sendiri. Karena sebenarnya seluruh ekstensi file tidak dikenal akan dianggap sebagai aplikasi oleh desktop KDE. Exploit tersebut tetap bisa dijalankan dengan file yang diberi ekstensi lain misalnya .lol atau .sux.

Untuk saat ini, satu-satunya cara yang aman adalah dengan menonaktifkan entri dinamis untuk konfigurasi [Desktop Entry].

Update

Patch untuk kerentanan ini sudah tersedia. Detailnya bisa kalian lihat di link berikut

- https://mail.kde.org/pipermail/kde-announce/2019-August/000047.html

(yuyudhn/linuxsec)